pixel XL体验

先刷个机

整了个低于市场价的pixel XL,到手一看是个安卓8,还不如雷电模拟器安卓版本高,真是废,整个升级先(理论上来说如果是安卓10就不用刷机,直接恢复出厂设置不就行了)

点击7次版本号,进入开发者模式,在开发者选项中,打开USB调试

刷机包:https://developers.google.com/android/ota?hl=zh-cn#marlin

整了个低于市场价的pixel XL,到手一看是个安卓8,还不如雷电模拟器安卓版本高,真是废,整个升级先(理论上来说如果是安卓10就不用刷机,直接恢复出厂设置不就行了)

点击7次版本号,进入开发者模式,在开发者选项中,打开USB调试

刷机包:https://developers.google.com/android/ota?hl=zh-cn#marlin

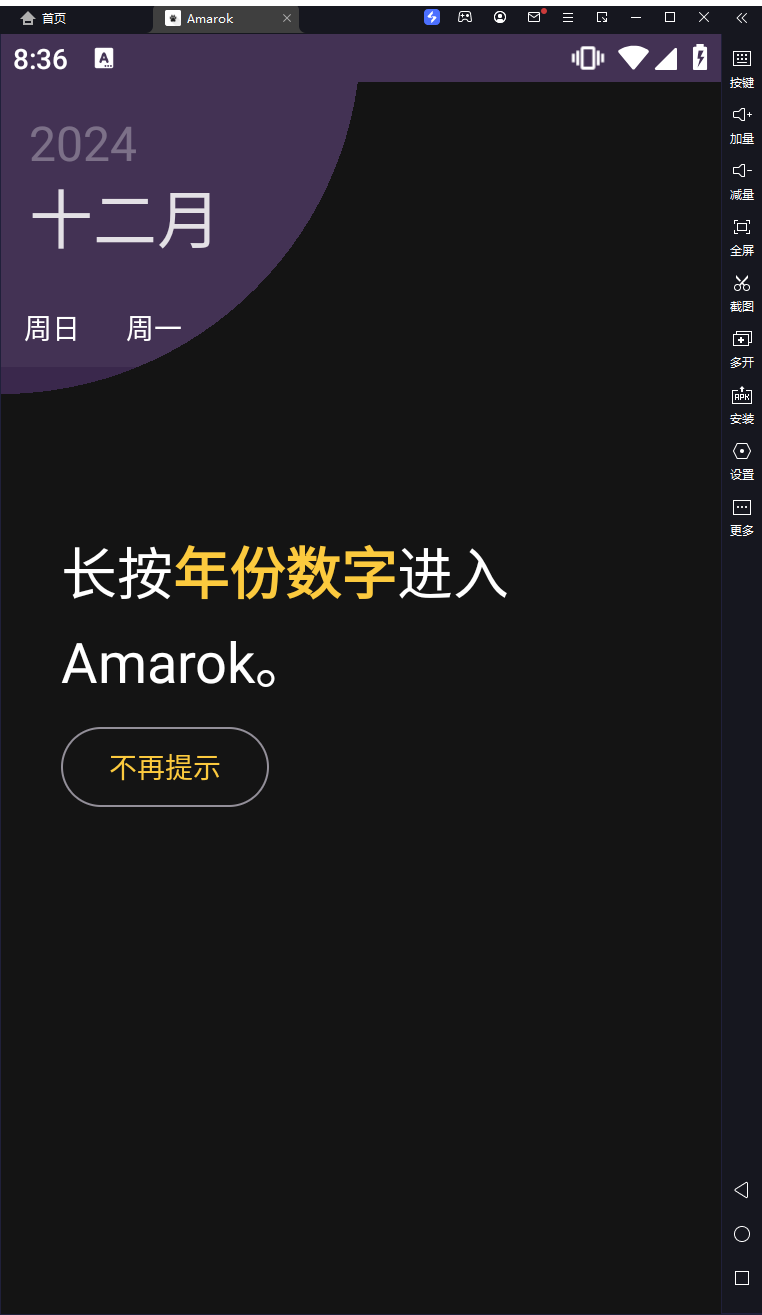

这个软件Amarok经常取证的大佬故意已经了如指掌了,一个可以伪装成极简日历的隐藏文件夹和软件的软件,密码绕过可能用处不大,因为他的equals比较简单,就是将你输入的东西计算MD5然后和设定好的密码的MD5进行比较,hook一下equals方法就差不多了,但是这个方法比较邪门,就写个博客记录一下。

先自己测一下这个案例

抓个包

1 | POST /user/api/v1/login/app/mobile HTTP/1.1 |

有一坨,好多都不怎么用,先整点经常用的

| 选项 | 介绍 |

|---|---|

| -U, –usb | 连接USB设备,这个时候是不需要端口转发的,直接连上 |

| -R, –remote | 连接远程设备 |

| -H HOST, –host HOST | 连接网络设备,连接指定IP地址和端口的frida-server |

| -f TARGET, –file TARGET | 后面跟包名,启动软件,启动时开始hook |

| -F, –attach-frontmost | 注入正在打开的最前端的进程 |

| -n NAME, –attach-name NAME | 也是加包名,但是 -n 可以省略 |

| -p PID, –attach-pid PID | 根据进程的PID注入; ps -A 打印进程; -p 也是可以省略的 |

| -l SCRIPT, –load SCRIPT | 脚本代码的路径 |

| -o LOGFILE, –output LOGFILE | 指定内容输出位置 |

| –runtime {qjs,v8} | 指定解析脚本的引擎 |

-p 一般是遇到软件双进程时使用,app有两个进程,包名还是一样的,就需要指定PID

1 | 1、抓包分析是否有需要逆向的加密字段 |