pixel XL体验

先刷个机

整了个低于市场价的pixel XL,到手一看是个安卓8,还不如雷电模拟器安卓版本高,真是废,整个升级先(理论上来说如果是安卓10就不用刷机,直接恢复出厂设置不就行了)

点击7次版本号,进入开发者模式,在开发者选项中,打开USB调试

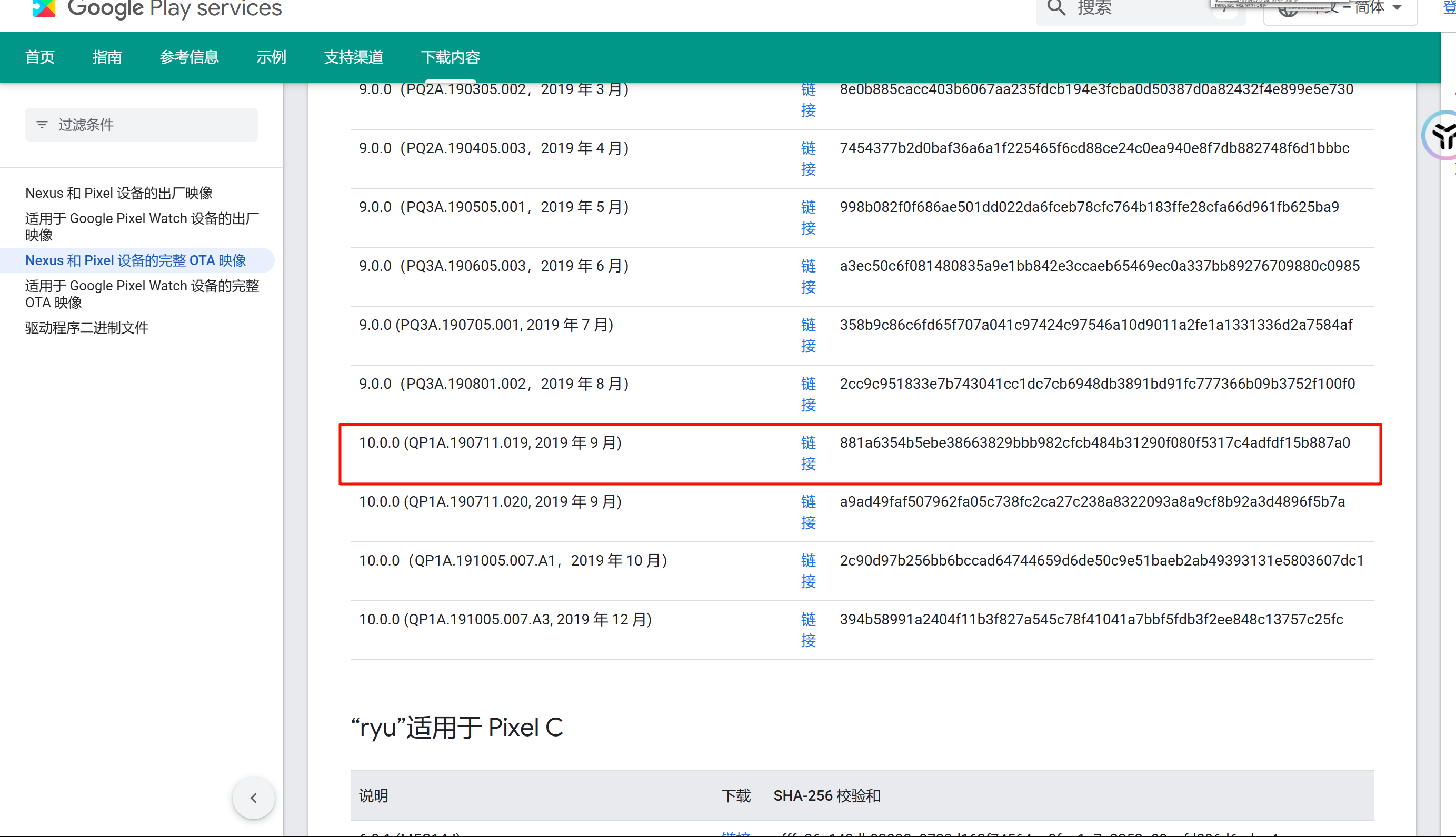

刷机包:https://developers.google.com/android/ota?hl=zh-cn#marlin

下第一个,剩下三个都不是

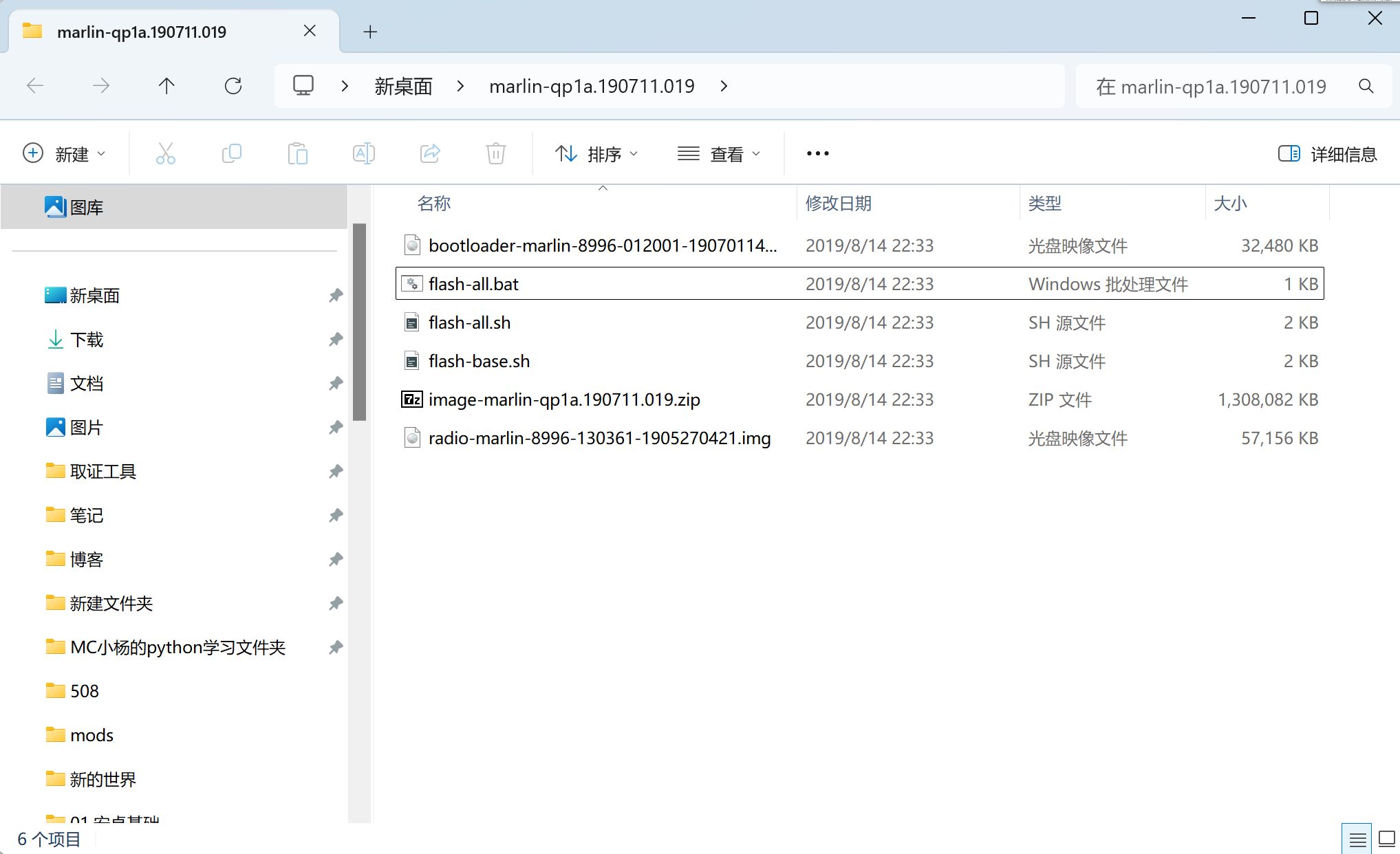

下载解压是这样的

我已经有adb和谷歌驱动了,下面直接让安卓重伤倒地

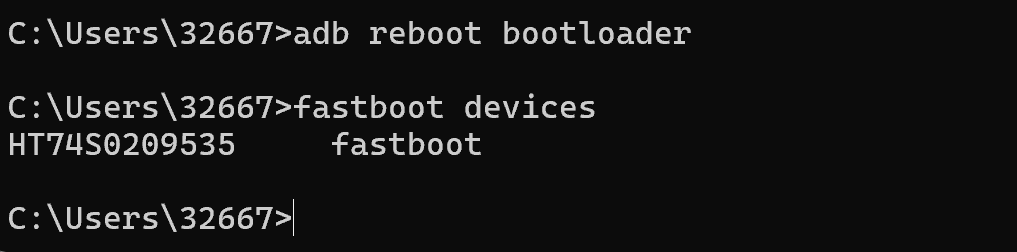

重启进入bl模式

1 | adb reboot bootloader |

执行,如果没输出说明没谷歌驱动,自行下载安装

1 | fastboot devices |

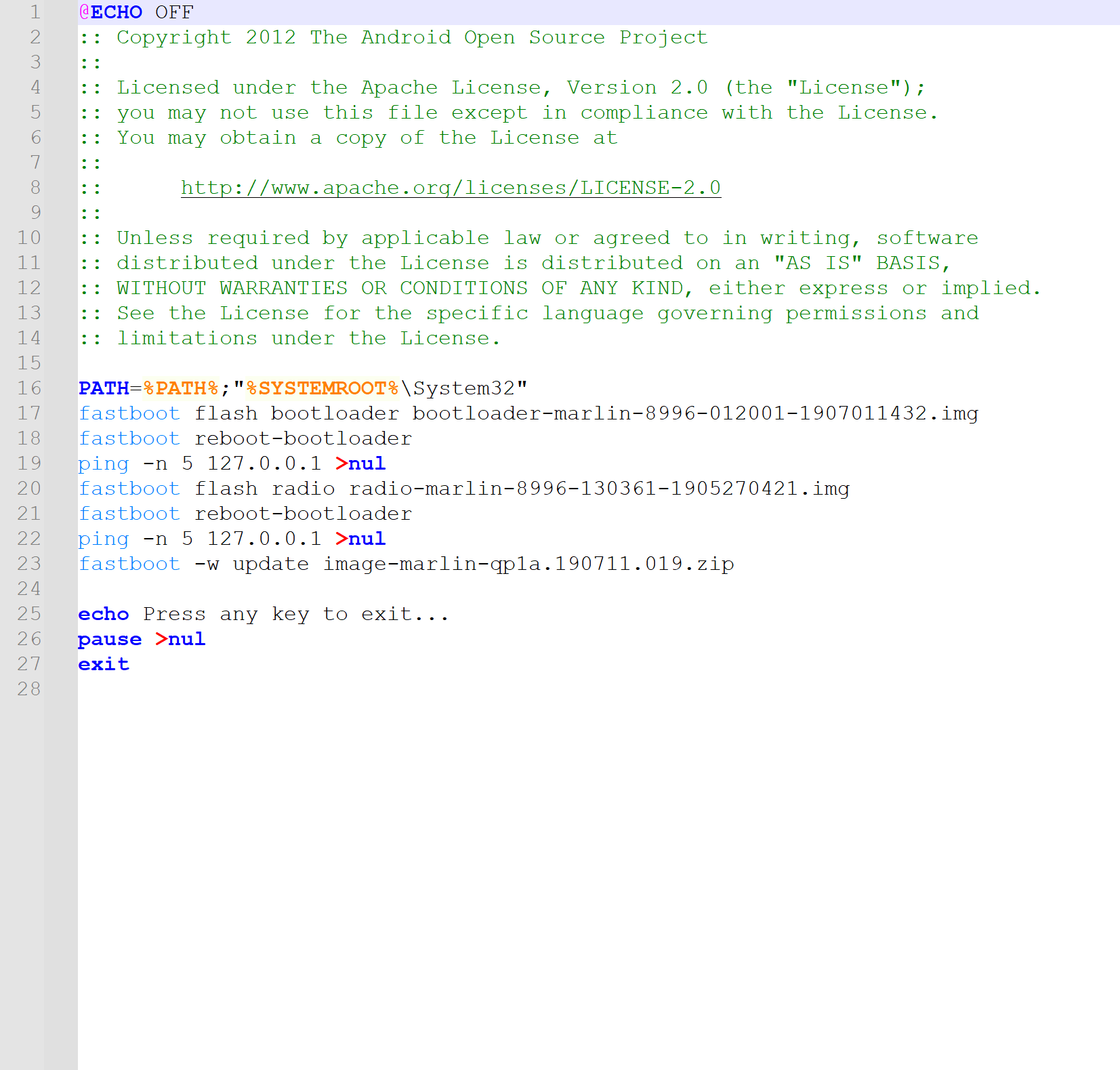

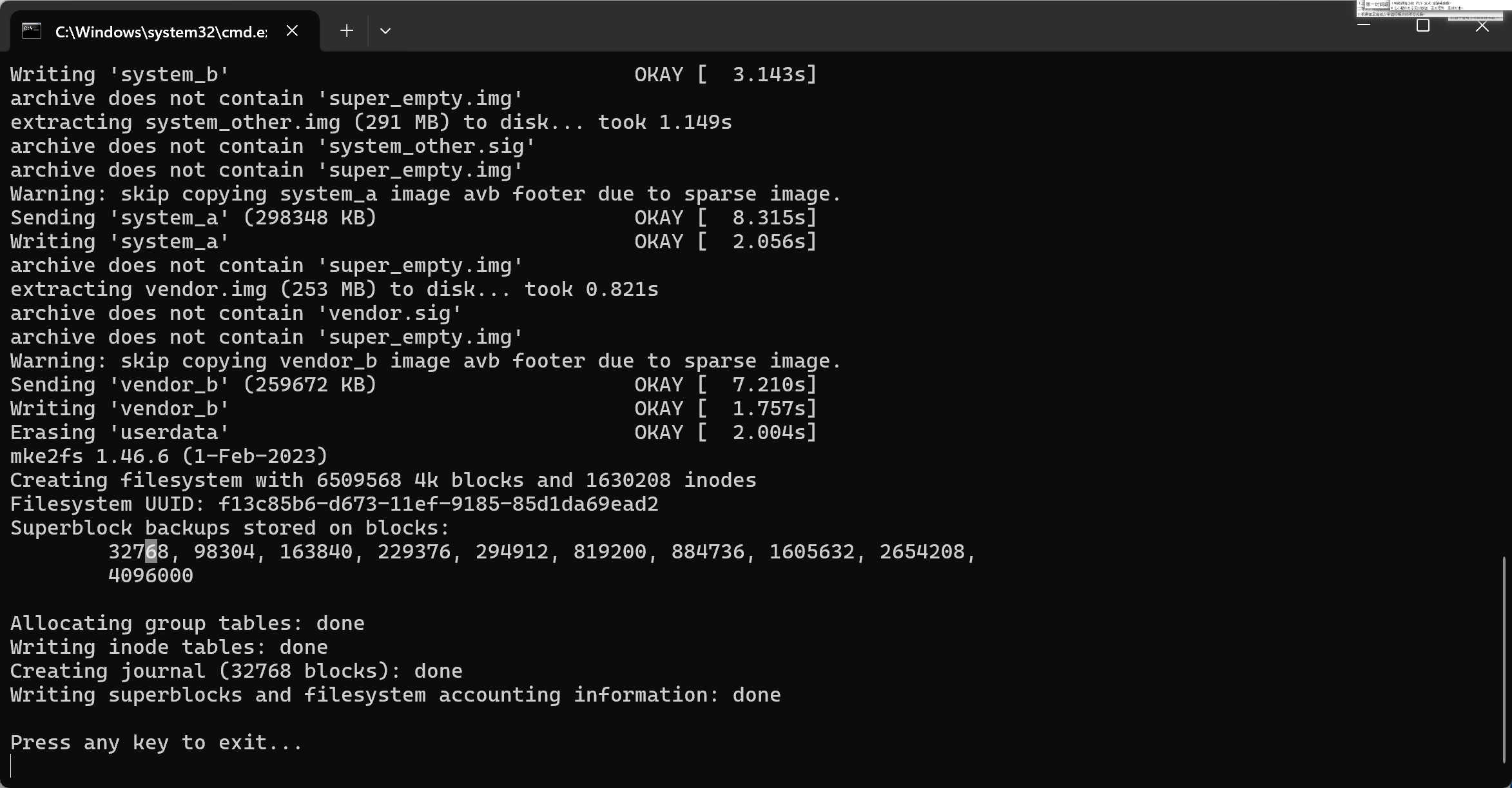

确定可以连接之后,直接执行 flash-all.bat 全刷了算了

有特殊需求可以将这些东西分开执行

完事了

开启root

重启后重新打开USB调试

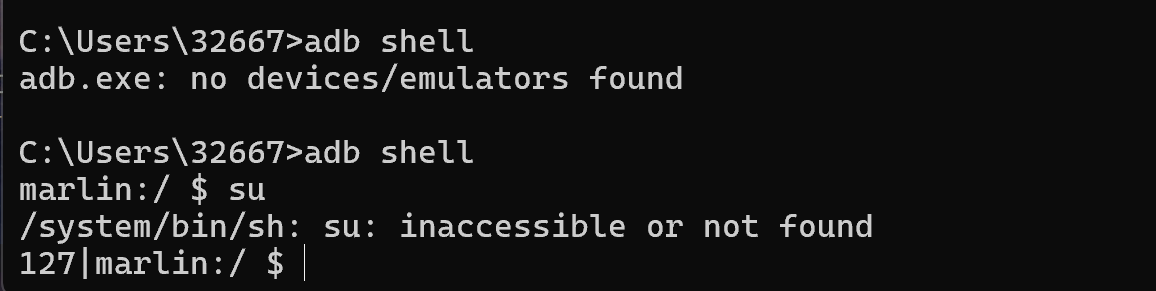

提示没有root

root需要用到一个软件Magisk

下载 https://github.com/topjohnwu/Magisk/releases

这里用v23.0的刷

安装

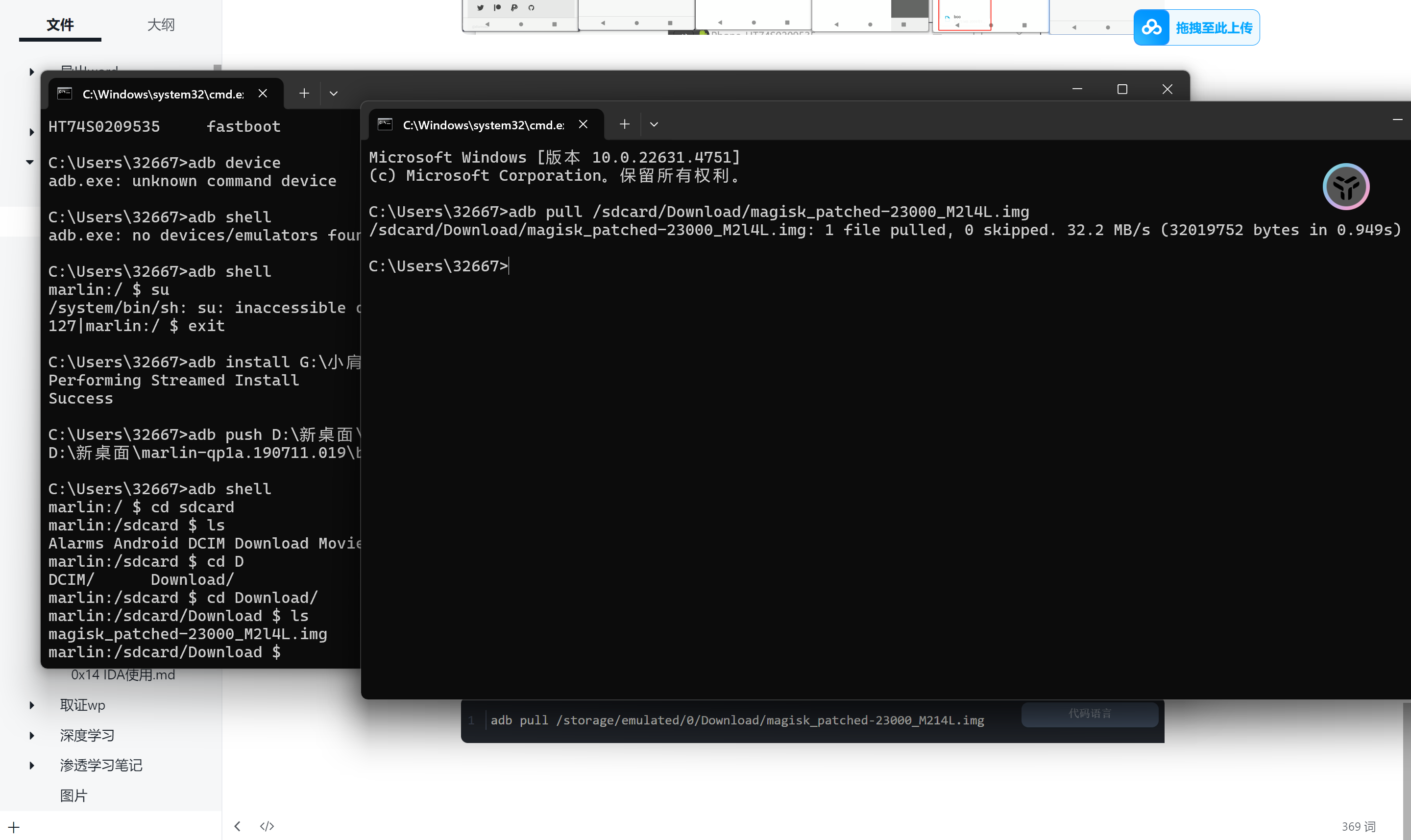

1 | adb install 路径 |

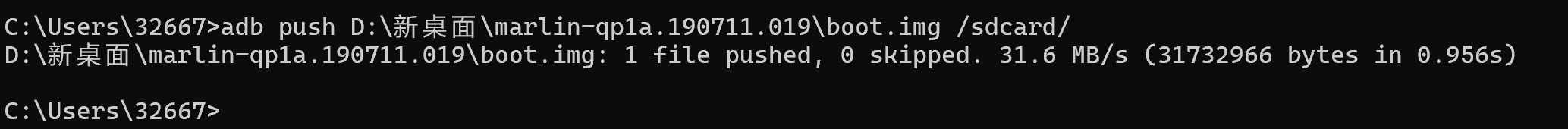

然后将刷机包中的 boot.img 推到手机 sdcard文件夹中

1 | adb push 镜像路径 手机路径 |

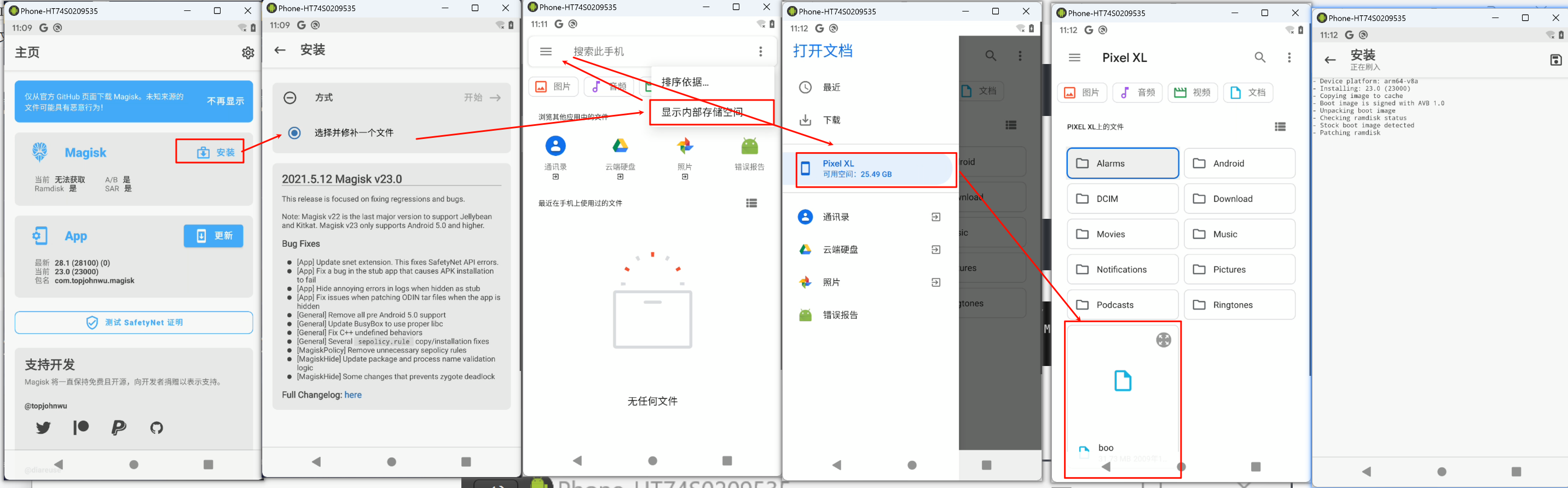

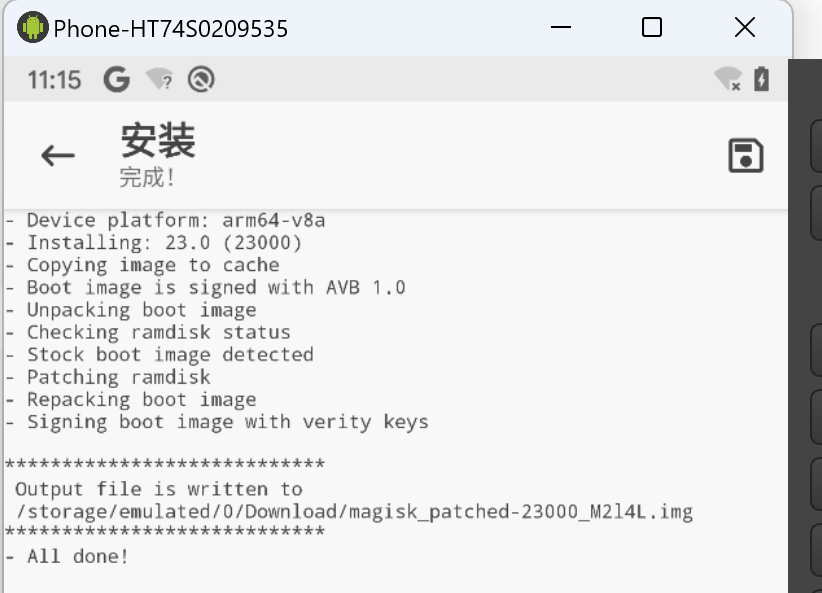

打开这个软件,进行操作,完事点开始,等着刷完

看完成信息,将加工完的img文件弄出来

1 | adb pull /storage/emulated/0/Download/magisk_patched-23000_M214L.img |

拿出来新的镜像文件之后,再将其刷入。

再次重伤倒地

1 | adb reboot bootloader |

刷入

1 | fastboot flash boot bootnew.img |

直接重启即可

永久同意获取权限之后,直接拿下

还有一点小瑕疵,这俩东西有点恶心。

解决WiFi上面的问号

1 | adb shell settings put global captive_portal_mode 0 |

解决谷歌向导

设置>应用和通知>查看全部应用>显示系统程序>找到安卓设置向导>停用>完事了

抓包

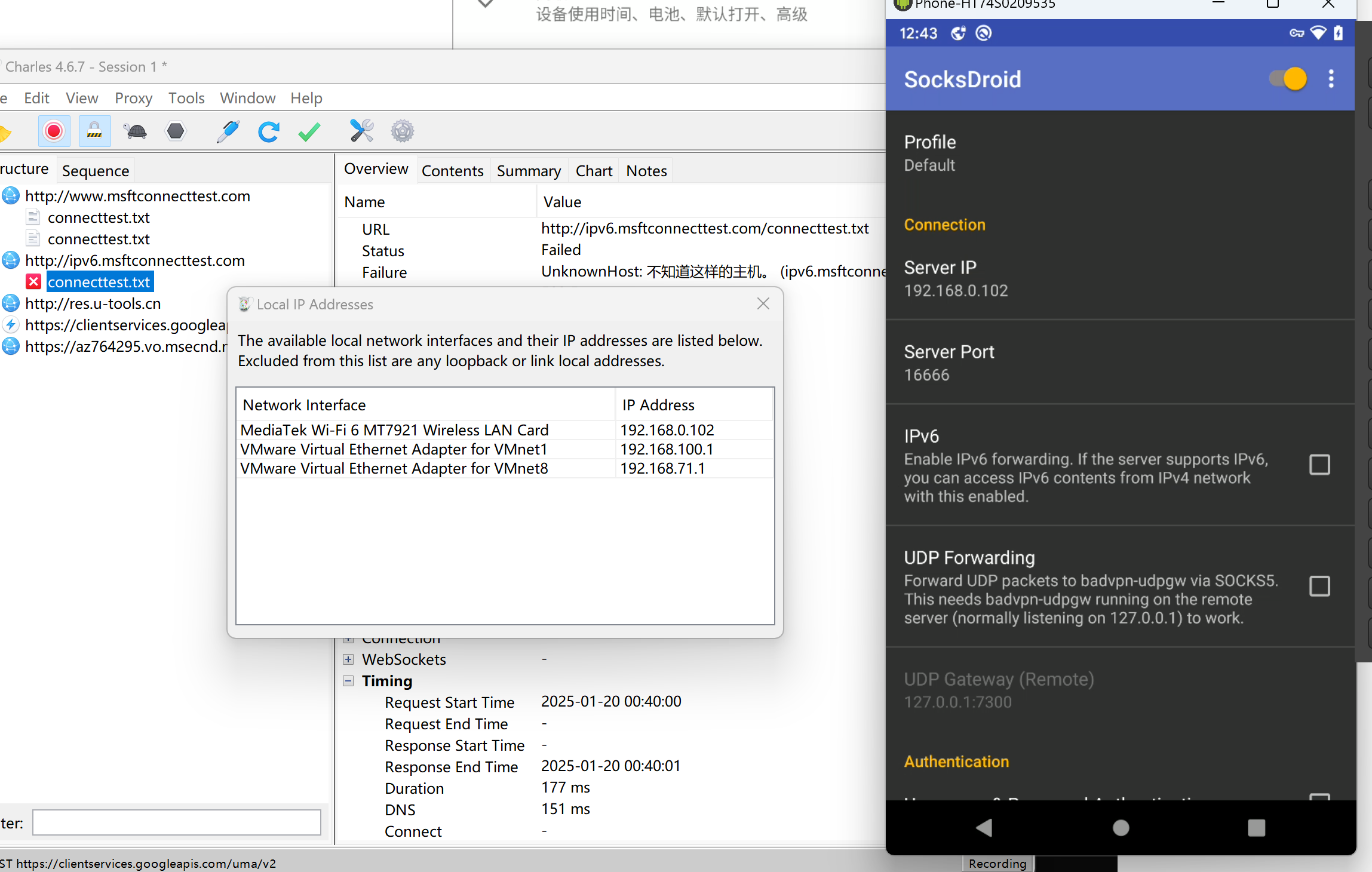

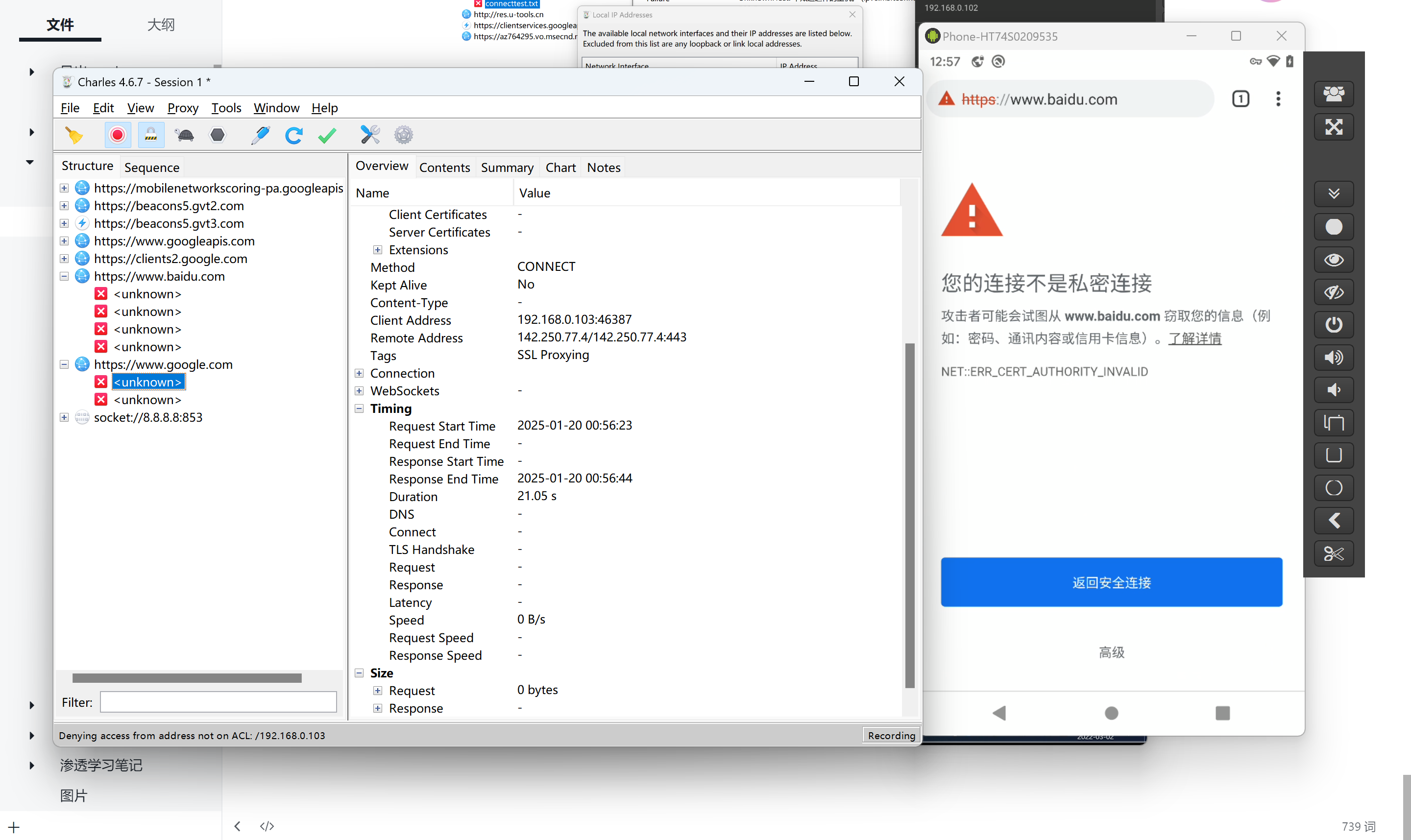

Charles,之前模拟器也弄个,主要就是更改WiFi的IP地址和端口,然后弄个证书,在电脑上用软件抓包就完事了。

Charles软件是之前配置好了的,就光配置手机,Charles配置看我之前的抓包的博客

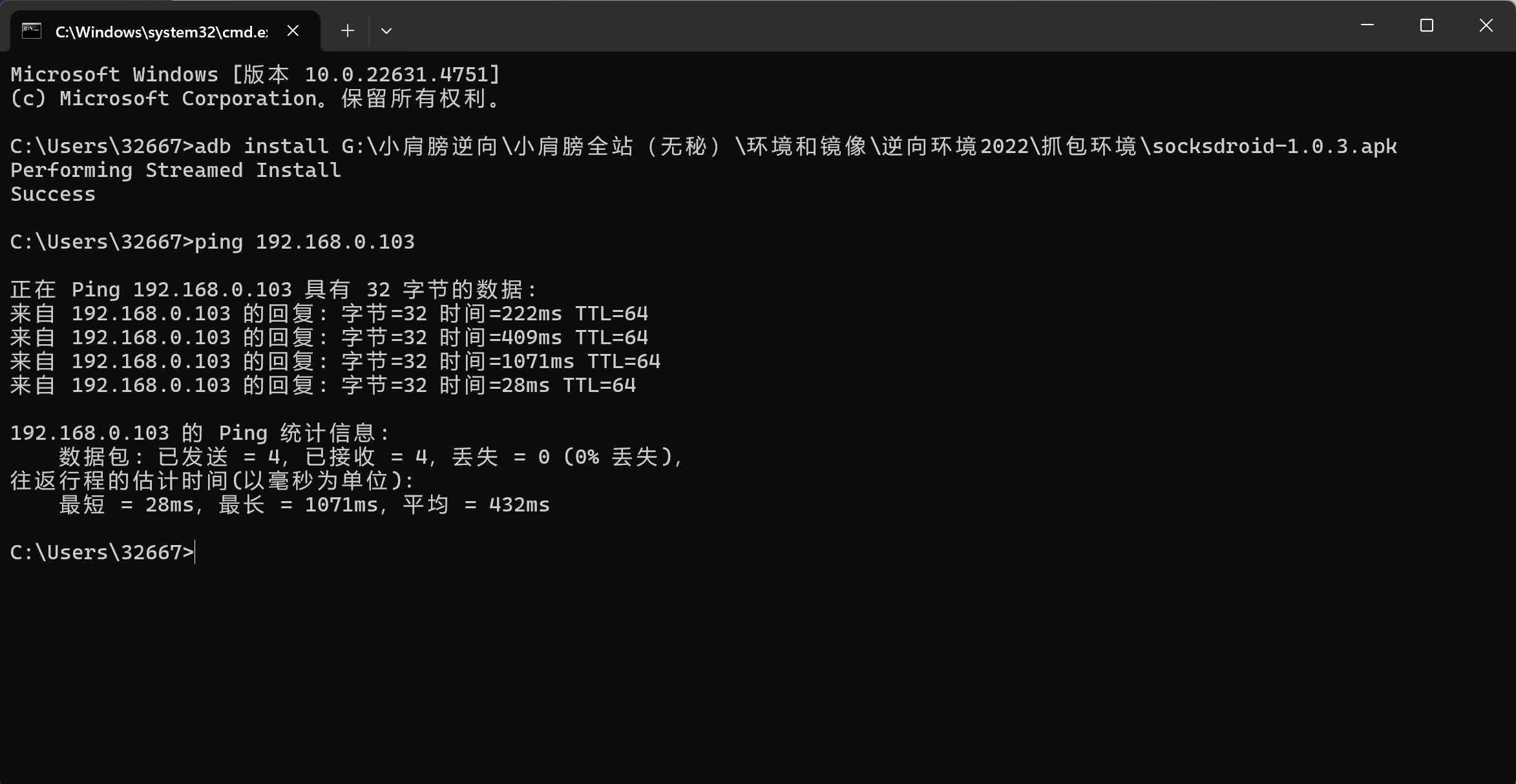

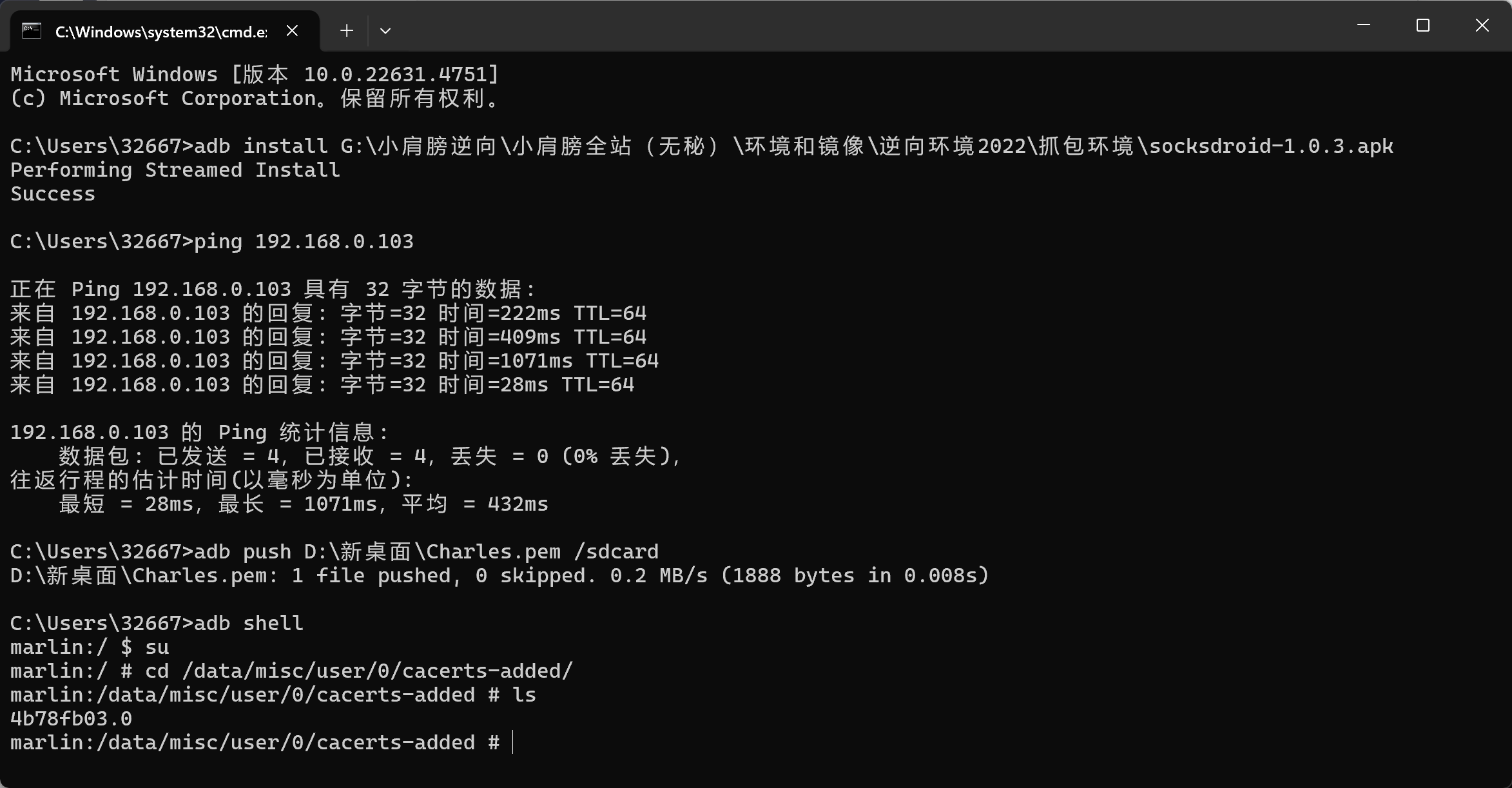

最好手机和电脑连接的是同一个网络,这样就可以ping同,如果不是一个网络,ping不通也就没法转发抓包了。用Charles还得下载一个软件 socksdroid ,可以方便更改

配上IP和端口,开始转发

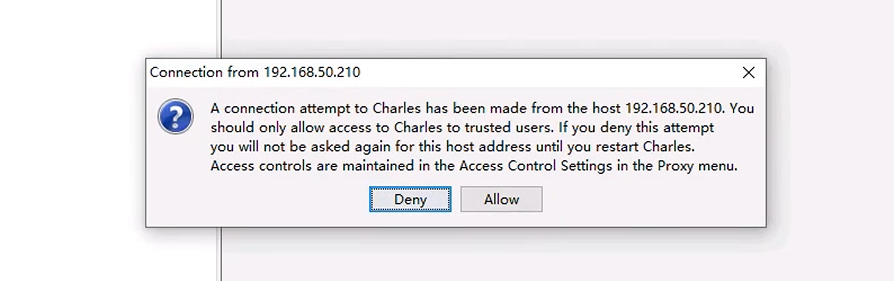

配置好重新开始的时候会提示一个这玩楞,选 Allow

下面就是安装证书,没证书解析不了抓包的内容

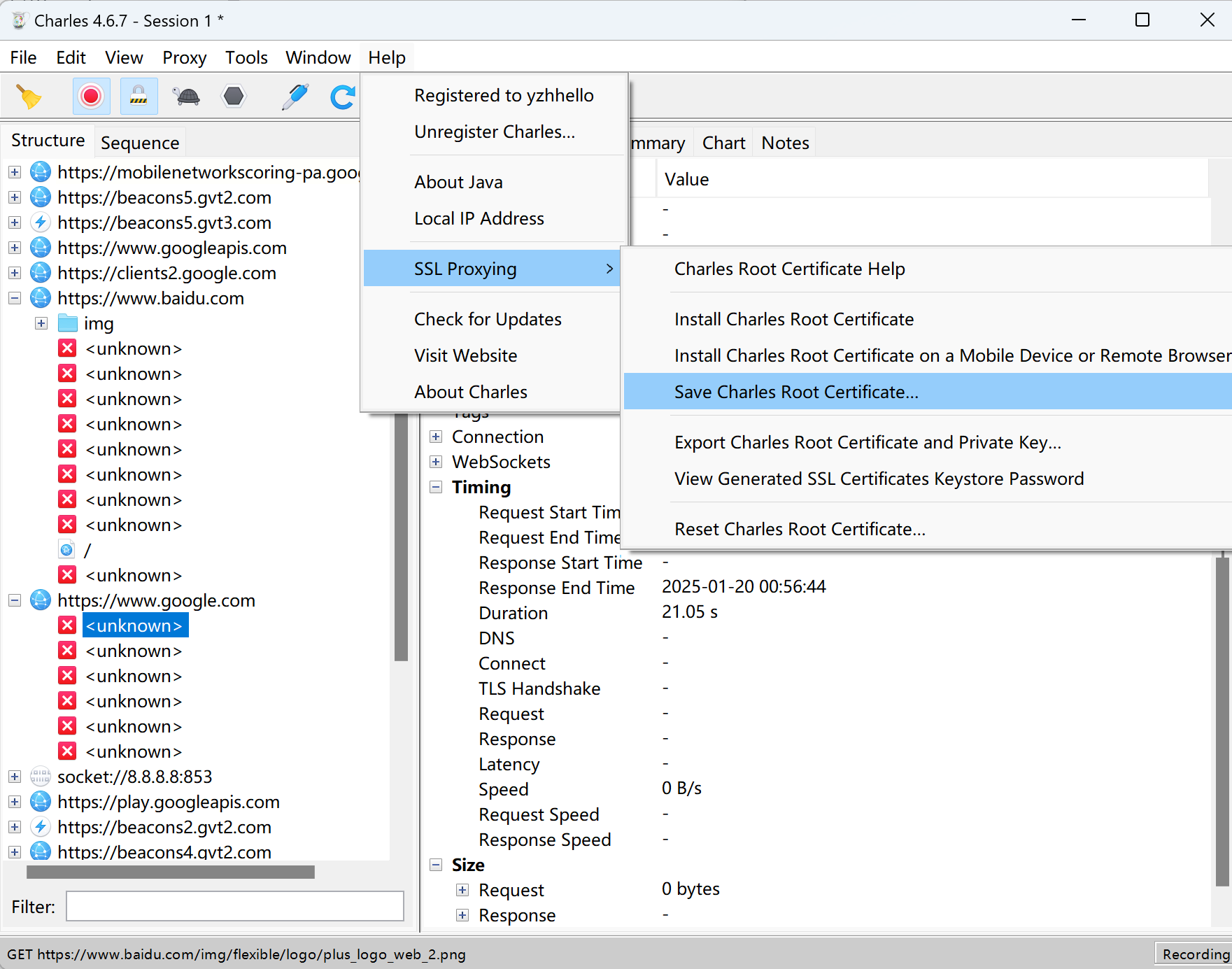

将证书下载到电脑上,也可以选择第三个,根据提示在手机上访问地址去下载

然后推到手机上

1 | adb push Charles.pem /sdcard |

设置>安全>加密与凭据>从存储设备安装>选择证书安装

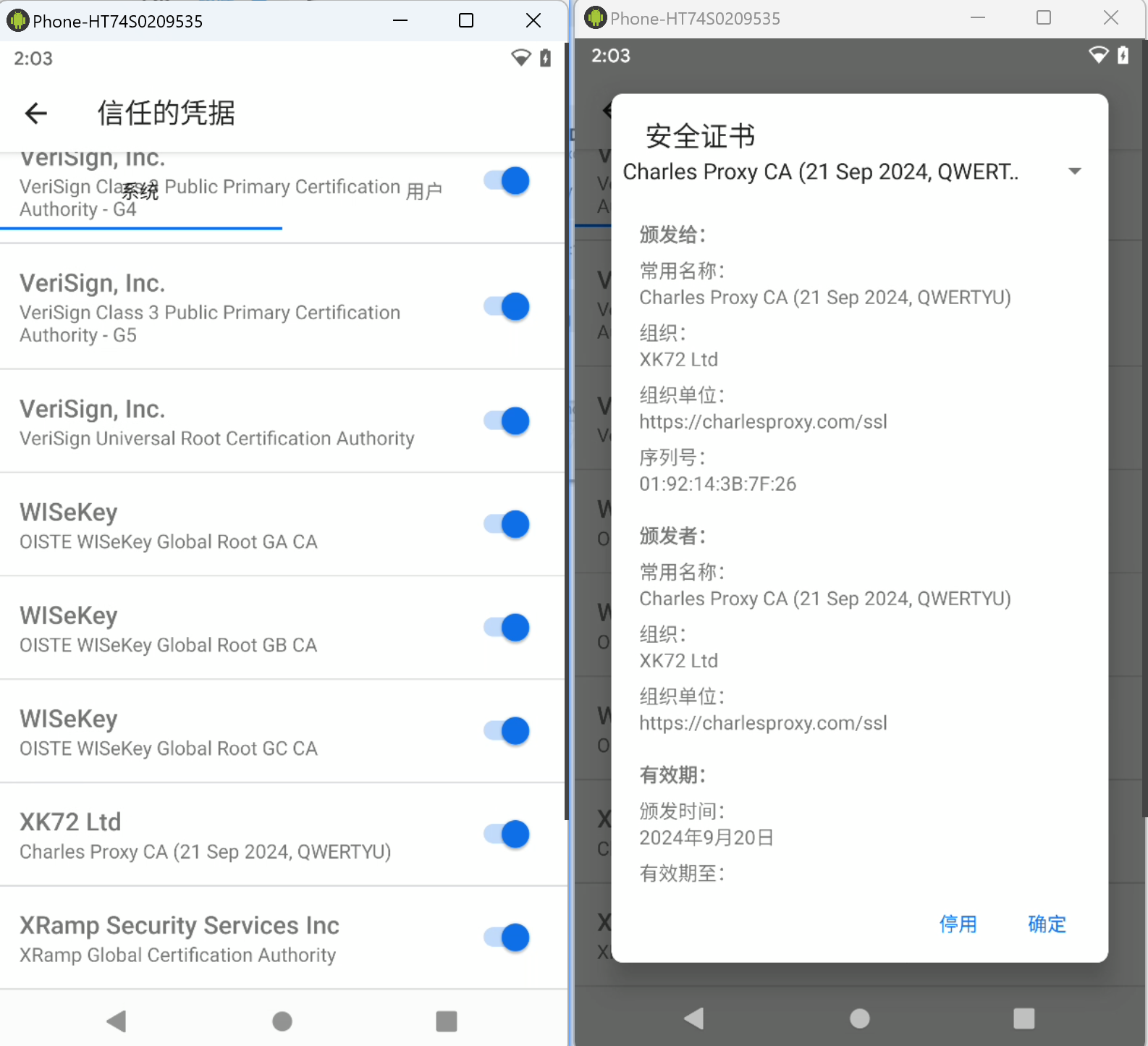

这个时候能抓https,但是还是有一部分不能解析,在将用户安装的这张证书,放到系统证书目录下即可正常抓包。

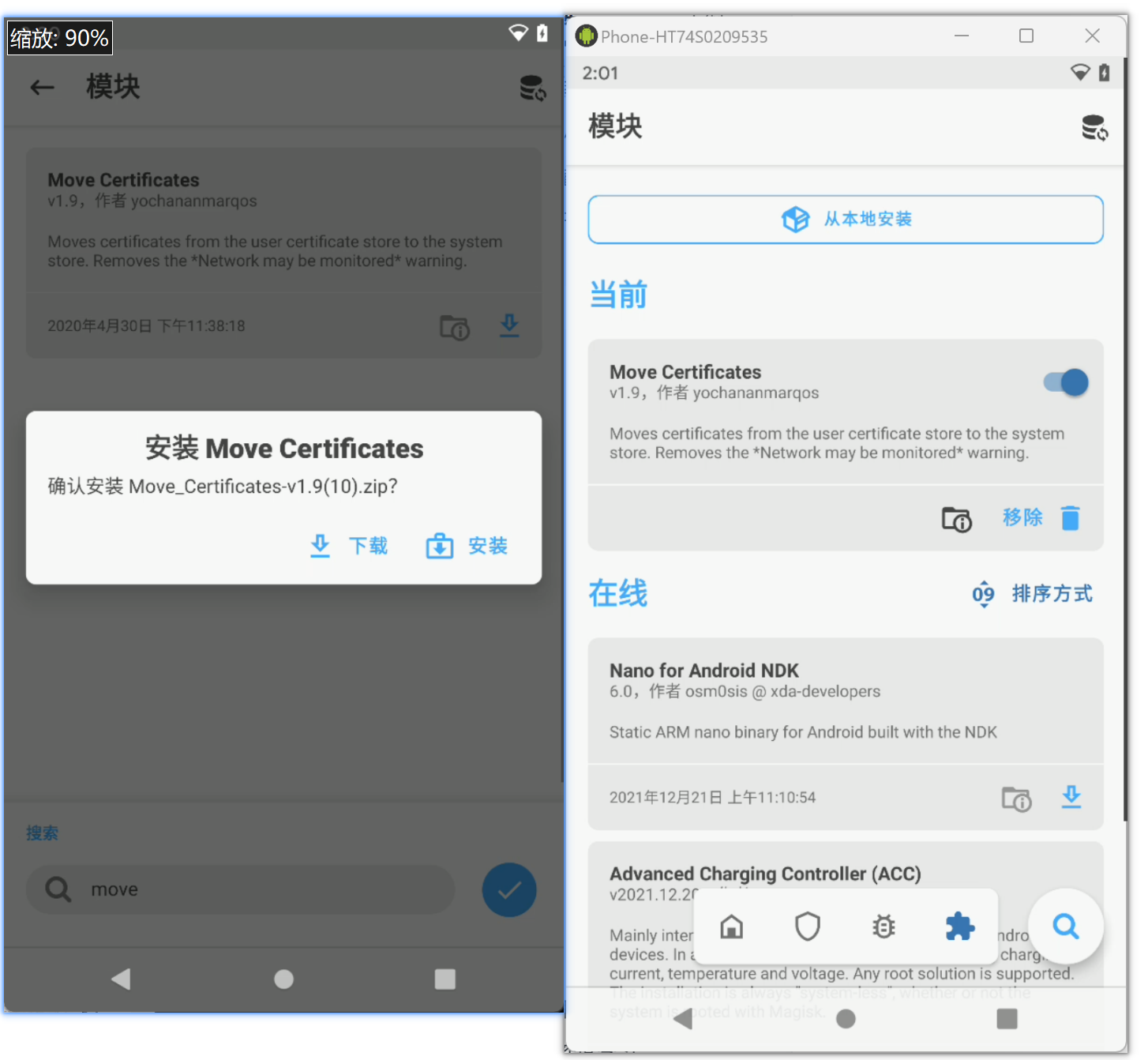

两种方法,一种是用面具,从模块那个地方搜索,move安装

安装完毕之后手机重启

重启之后就发现,用户凭据去系统凭据里面了非常的好用。现在就可以正常抓包了。

第两种方法,直接挪。

在/data/misc/user/0/cacerts-added 这个目录下找到自己安装的证书,名字是和哈希值有关,相同哈希值用 .0 .1 .2区分

将证书拿出来放到/system/etc/security/cacert 目录下和上面效果一样。

小黄鸟抓包,这个简单,已经root了,根据提示按步骤来就可以将证书自动放到信任区。

平时还是小黄鸟用的多

frida环境

终于最后一步了

本机下载frida 下载frida-tools会自动下载frida

1 | pip install frida-tools |

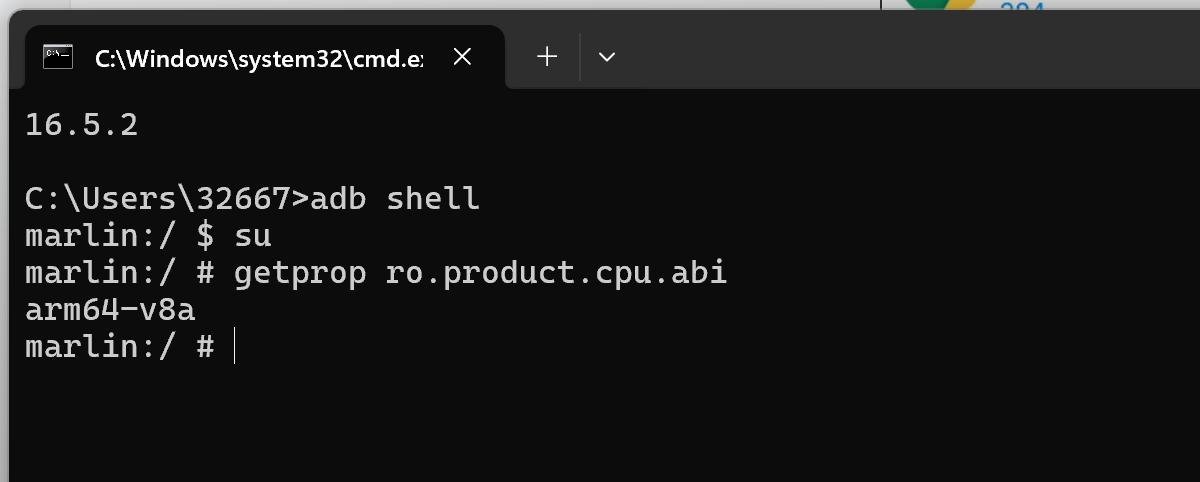

先看看本机下载frida之后查看本机frida版本和手机cpu类型

其实一般都是arm64 看不看都一样,64位的,重要的是frida版本

1 | frida --version |

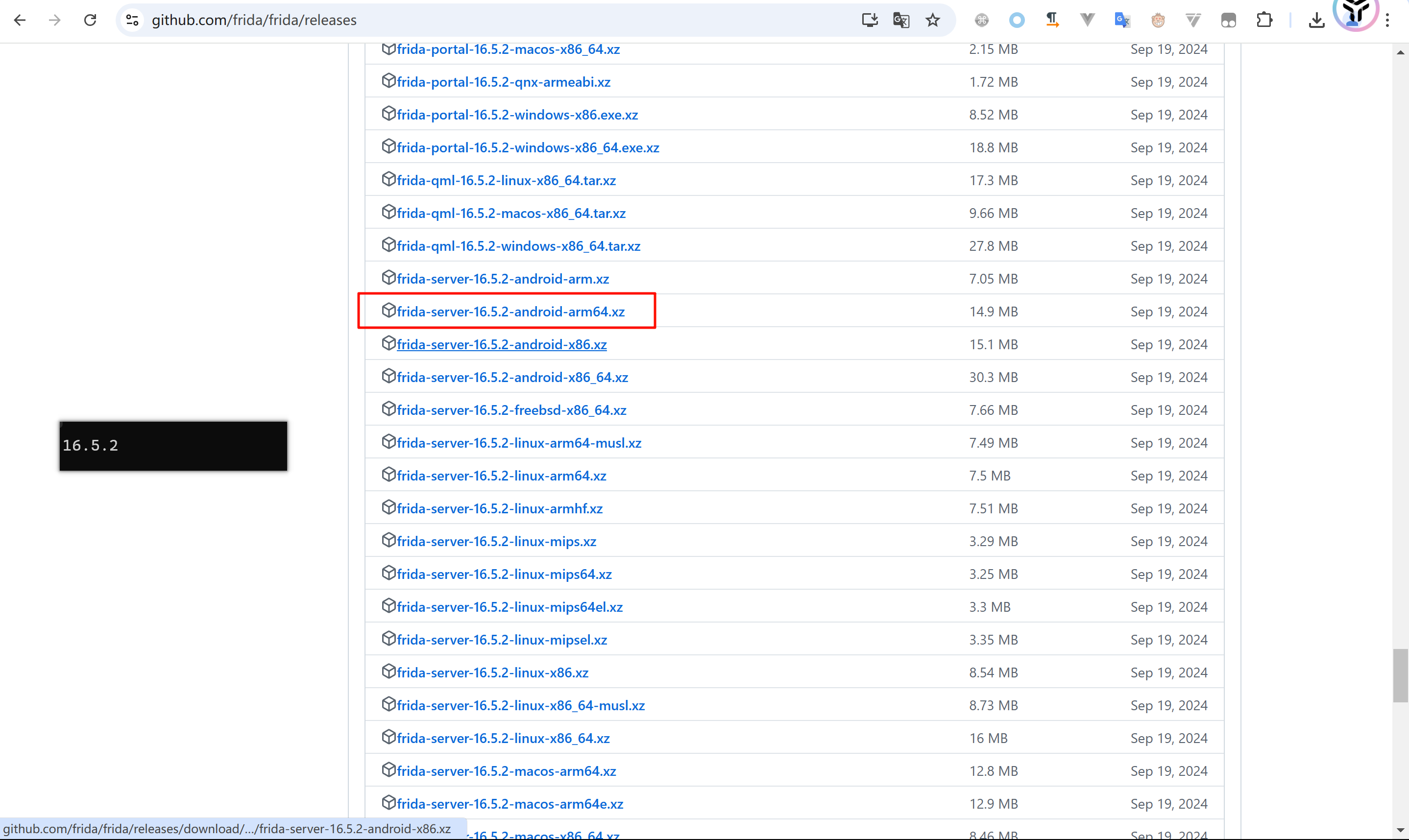

下载frida-server

https://github.com/frida/frida/releases

找到对应frida版本的还有对应手机cpu的frida-server

照我的应该是这个

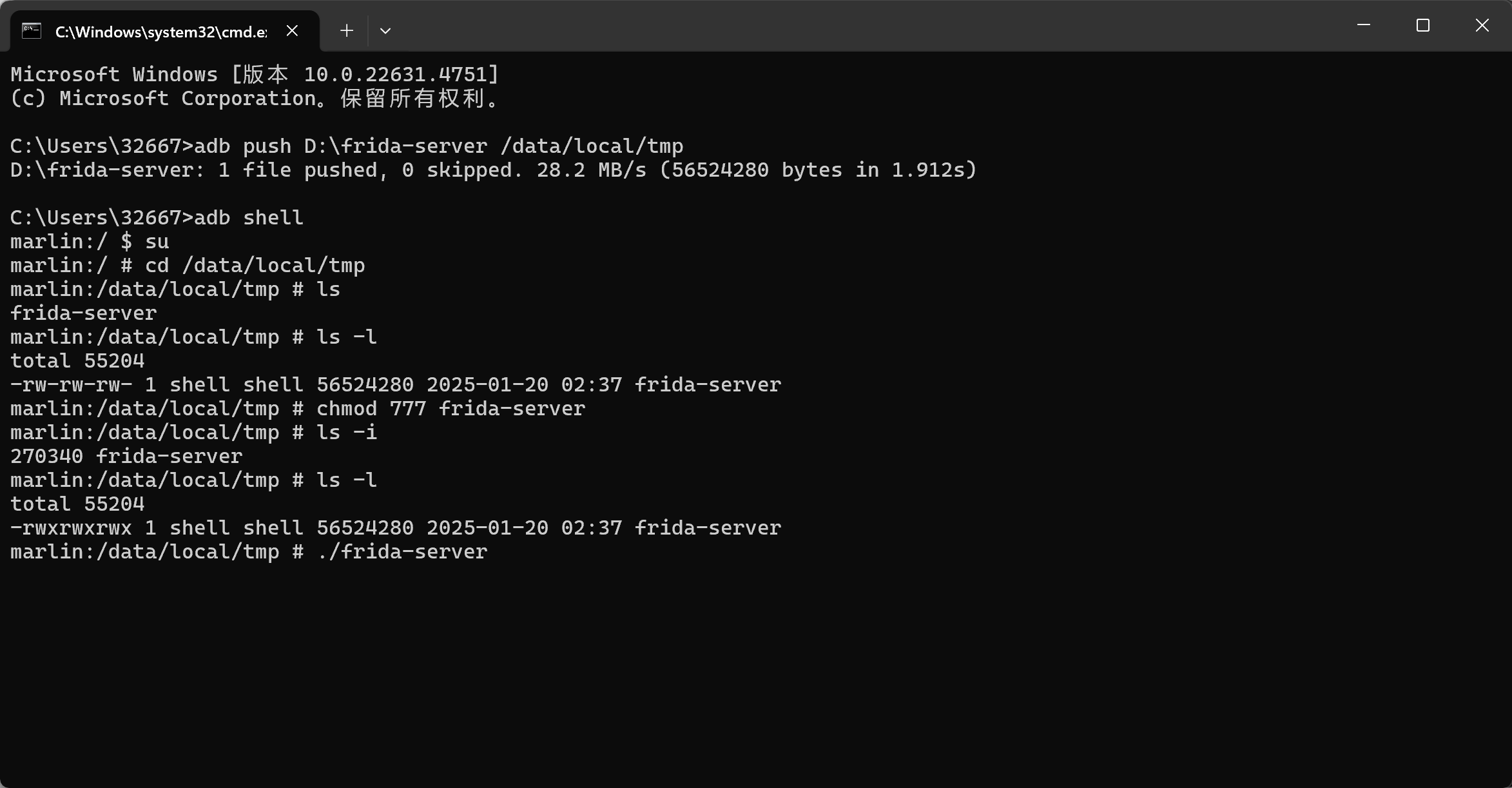

解压出来push到手机里

1 | 进入手机端命令:adb shell |

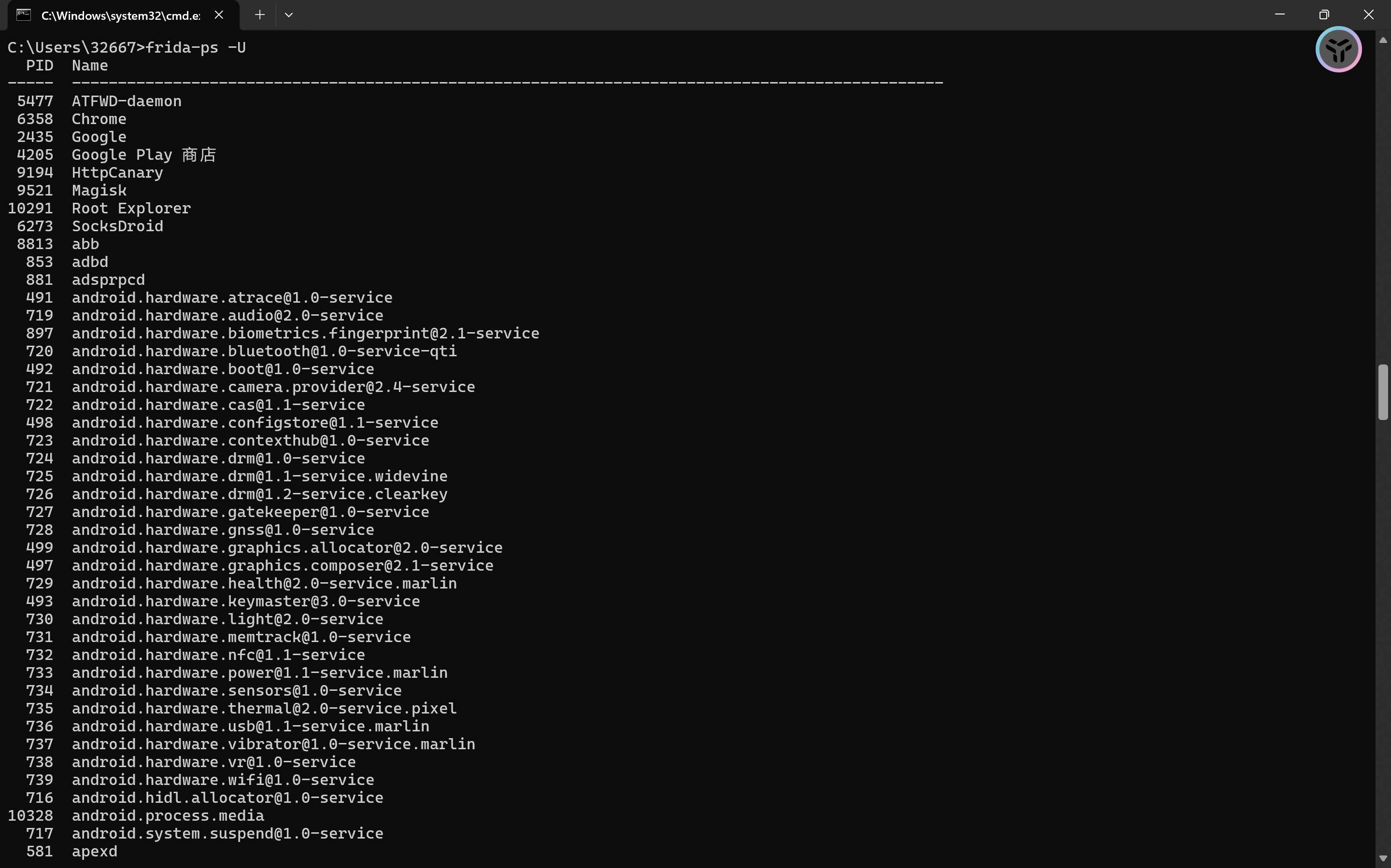

frida-ps -U执行结果如下

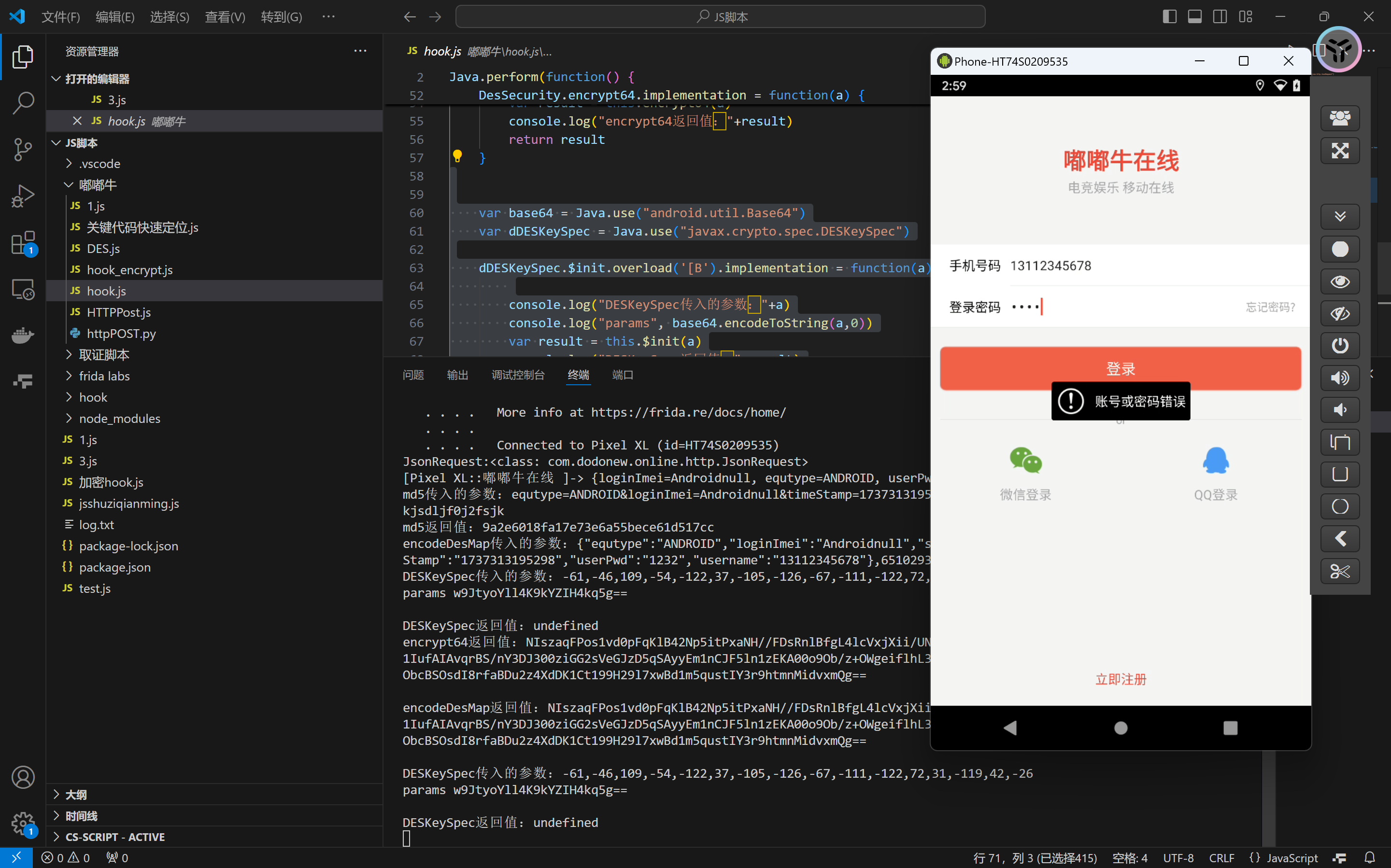

再拿之前的hook脚本测试一下,没毛病,完事了

END